I huvudsak ger alla auktoriseringsservrar samma möjligheter för OAuth- och OIDC-autentisering. Beslutet om vilken som ska användas i vilken situation kan avgöras genom att svara på följande frågor:

→ Är Org Authorization Server tillräcklig?

Vanligtvis är den det, och eftersom det valet inte kräver några ytterligare licenser för användarna bör det även vara förstahandsvalet.

→ Behöver jag ytterligare scope, claim eller andra anpassningar som en specifik målgrupp?

Om så är fallet kommer lösningen vara baserad på custom authorization server. Vidare kan accesstokens från Org Authorization Server inte valideras. Om din app kräver detta, kommer du behöva anpassad auktoriseringsserver.

→ Behöver jag skapa en extra anpassad auktoriseringsserver?

Det beror på riktlinjerna och kraven i din organisation. Vissa separerar interna och externa system, andra har dedikerade anpassade auktoriseringsservrar för varje applikation.

Det viktiga steget här är att se till att ändringar av en befintlig auktoriseringsserver inte ger avbrott för befintliga applikationer. Antalet auktoriseringsservrar är inte licensierade, så det kan vara vettigt att börja med en dedikerad testauktoriseringsserver först och lägga till konfigurationen till en befintlig auktoriseringsserver när du flyttar till produktion.

Okta har också en översikt över funktionalitet för auktoriseringsservrar.

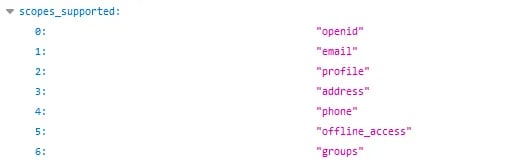

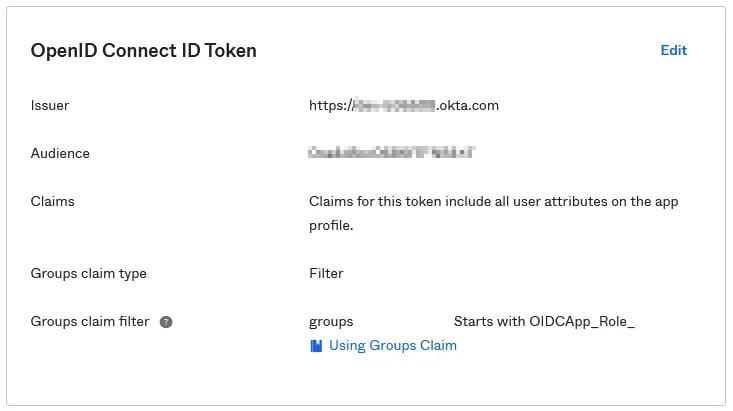

Org Authorization Servers är inte anpassningsbara, men erbjuder fortfarande ett brett utbud av scopes och claims som lämpar sig för de flesta applikationer. Till exempel stöder Org Authorization Servers gruppscopes och -claims, så att program som kräver roll- eller grupptilldelning inte nödvändigtvis behöver en anpassad autoriseringsserver.

Org Authorization Servers är inte anpassningsbara, men erbjuder fortfarande ett brett utbud av scopes och claims som lämpar sig för de flesta applikationer. Till exempel stöder Org Authorization Servers gruppscopes och -claims, så att program som kräver roll- eller grupptilldelning inte nödvändigtvis behöver en anpassad autoriseringsserver.

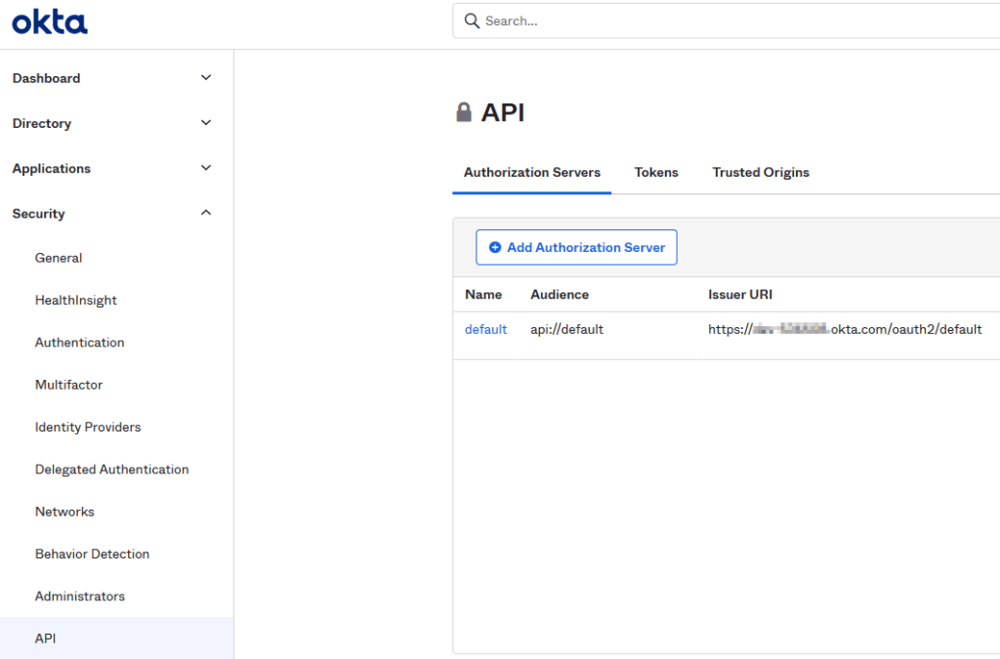

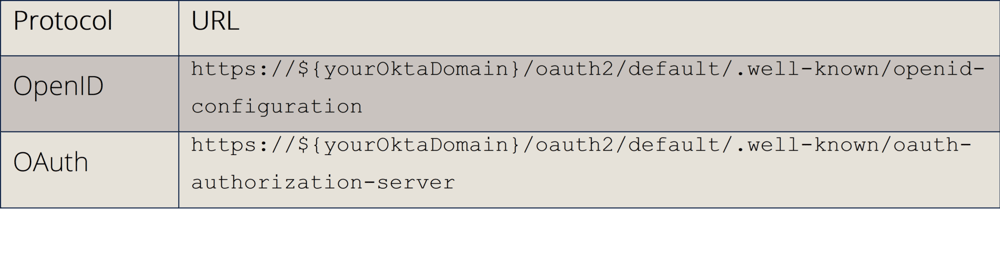

För eventuella ytterligare Custom Authorization Server:

För eventuella ytterligare Custom Authorization Server: