Autentiseringsprocessen

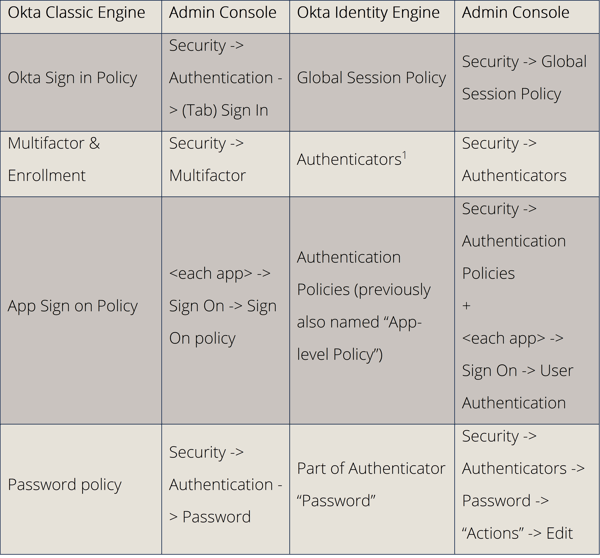

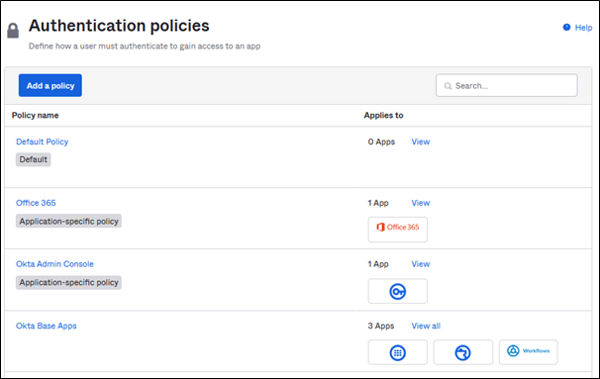

Medan de andra ändringarna i stort sätt bara är namnändringar eller flyttningar är de största skillnaderna mellan Classic och Identity Engine i autentiseringsprinciperna. Tidigare kallades de "App Sign On Policies" och kunde konfigureras för varje program.

Nu har de en mer framträdande plats i förvaltningskonsolen samt i autentiseringsstrukturen. Medan de tidigare nästan kunde ignoreras om inga ändringar har gjorts, även om de alltid användes, är de nu en integrerad del av autentiseringsdesignen.

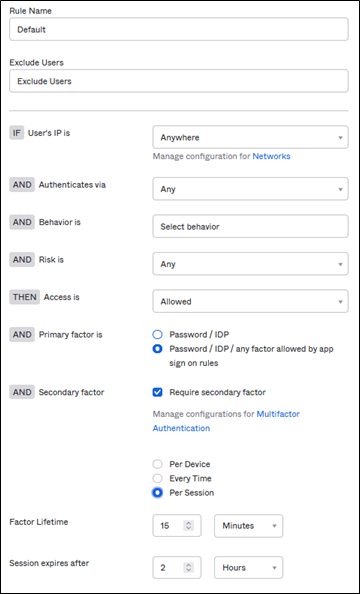

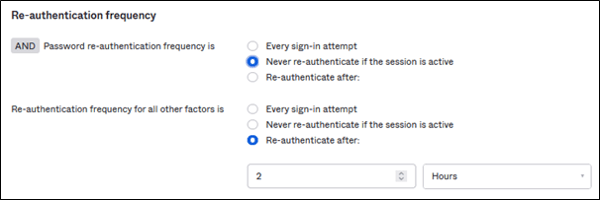

"Global Session Policy" fastställer sammanhanget för inloggningsförsöket och definierar en grundläggande uppsättning regler för den session som inleds.

Example på en Global Session Policy

Example på en Global Session Policy

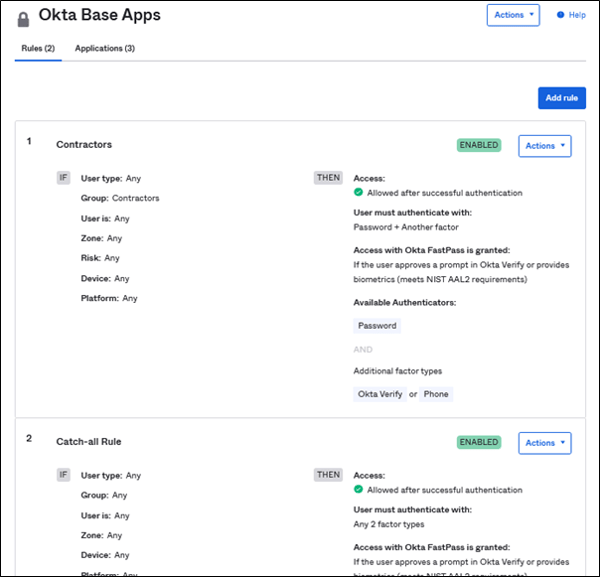

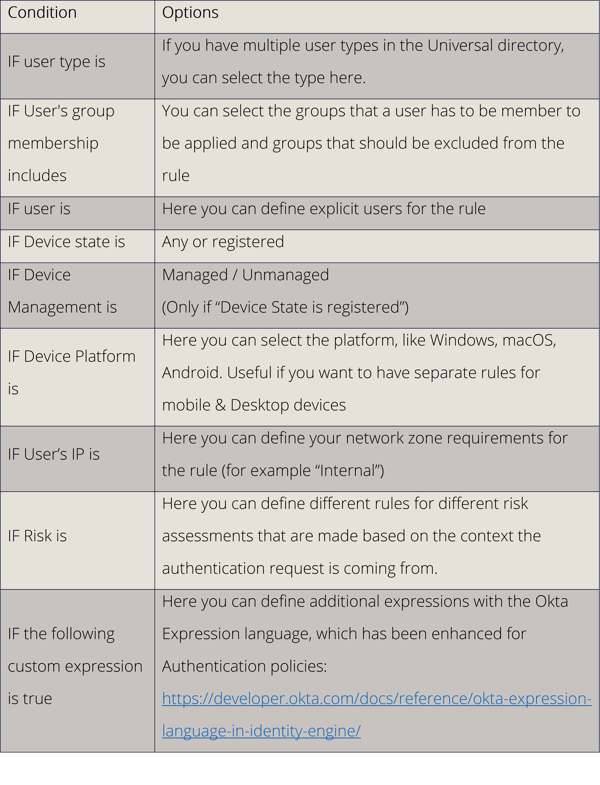

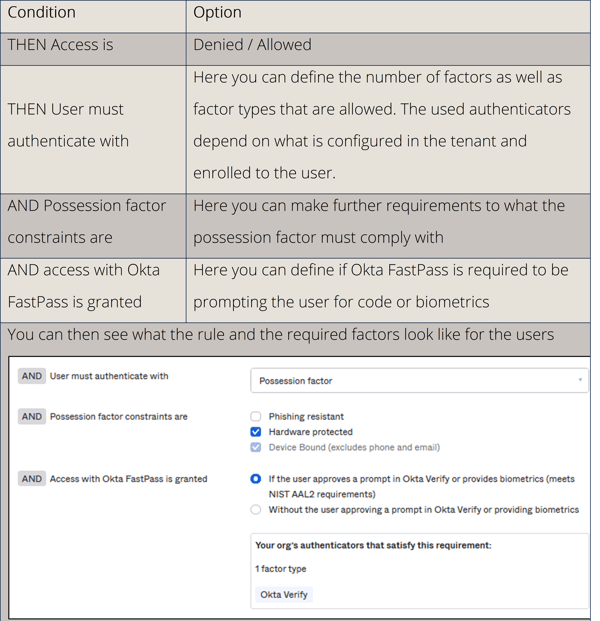

Efter "Global Session Policy", innan användaren beviljas tillträde, definierar "Authentication Policy" och dess regler de villkor och faktorer som krävs för att användaren ska få tillträde till varje program.*

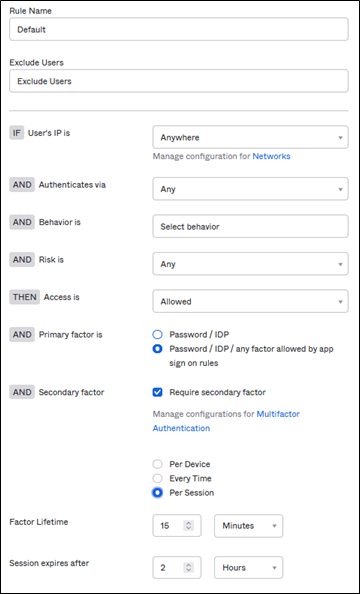

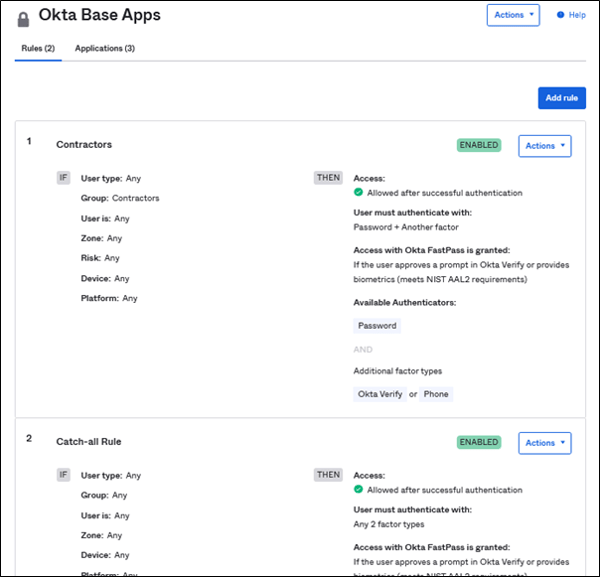

Typisk autentiseringspolicy

Typisk autentiseringspolicy

I det här exemplet får medlemmar i gruppen "Contractors" tillgång till dessa program med ett lösenord och en ytterligare faktor (Okta Verify eller telefon). Andra användare tillämpar "Catch-all-regeln".

*Det är logiskt att tänka sig att både "Okta Dashboard" och "Okta Admin Console" är varsin applikation i detta sammanhang. De har också principer på applikationsnivå som gäller för dem.