Okta har etablerat sig som den oberoende molnplattformen inom Identity and Access Management. Plattformen toppar regelbundet Gartner Magic Quadrant för IAM och utvecklas kontinuerligt. Som med all mjukvara finns det ibland behov av strukturella förändringar som inte bara kan tas bort eller ändras direkt. Det är vad Identity Engine handlar om. Detta är varken en ny Okta-produkt eller en ny applikation. Det är helt enkelt samma Okta-plattform, men rekonstruerad.

→ Introduktion til Okta Identity Engine

Nya kunder efter november 2021 är automatiskt på Identity Engine. Befintliga kunder kommer att migreras under 2022.

Översikt

Med Identity Engine kan Okta nu övervaka och kom ihåg användarenheter med lokala installationer av Okta Verify installerade. Du kan läsa mer om detta i första delen av artiklen om FastPass. Även om det är fördelaktigt att använda FastPass för hela uppsättningen av funktioner, är det inte ett krav för Okta Devices.

Innan vi går in på de tekniska detaljerna finns det några missuppfattningar om vad Okta-enheter är:

- Det är INTE en administrationslösning för mobila enheter, även om en MDM kan anslutas och information därifrån kan användas.

- Det tillhandahåller INTE en metod för att på förhand specificera alla företagets enheter innan användarna har anslutit dem.

- Det stöder INTE alla enheter som användare ansluter till. Till exempel, om en användare ansluter via en webbläsare på en offentlig PC, men använder sin Okta Verify på smarttelefonen för autentisering, är det smarttelefonen som visas i enheterna, inte datorn som webbläsaren körs på. Du kan dock konfigurera en policy som endast tillåter vissa appar på hanterade, betrodda enheter med Okta Verify installerat.

Hantera enheter

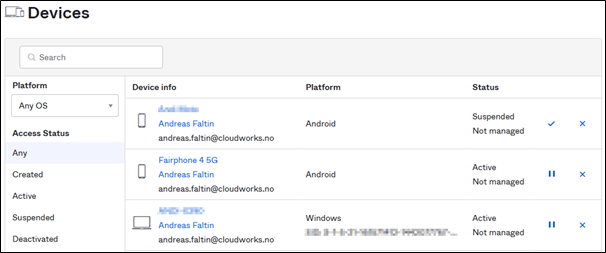

Under Directory → Devices kan du nu se alla användares enheter med Okta Verify aktiverat. På den här sidan kan du söka efter specifika plattformar eller statusar. För att söka efter en användares enheter kan du gå till användaren där du hittar fliken "Devices" på deras profil.

Devices oversigt

Devices oversigt

Suspendera enheter

Befintliga enheter kan hanteras genom att antingen suspendera eller inaktivera dem. Suspendering innebär att alla sessioner fortsätter att fungera (förutom de på den enheten) och att användaren inte längre kan använda den enheten för att upprätta en ny session. Suspendering av enheter kan hävas när som helst utan att det krävs ytterligare ansträngning från användaren.

Inaktivering av enheter

Inaktivering av en enhet betyder att alla aktiva sessioner på enheten och sessioner som inte är Okta Verify kommer att avslutas. Om enheten återaktiveras måste användaren registrera om enheten.

Under både suspendering och inaktivering kan användaren inte använda enheten för Okta Verify-autentisering (även om användning av enheten med ett lösenord och en annan faktor - om det tillåts av inloggningspolicyerna - fortfarande fungerar) eller registrera ett nytt konto i Okta Verify på den enheten.

Status for enhetshantering

Enheter kan betraktas som "hanterade" eller "ohanterade". Som standard är alla enheter "ohanterade". För att få dem till ett hanterat tillstånd i Okta måste du koppla din MDM-lösning till Okta.

Okta kan bara fastställa enhetshanteringsstatus om Okta Verify är installerat på den enheten. Okta använder klientcertifikat (stationära enheter, Windows och macOS) eller en hanteringstips/delad hemlighet (mobila enheter, iOS och Android) för att avgöra om en enhet hanteras eller inte.

Konfigurera stationära enheter

För att konfigurera stationära enheter kan du antingen använda Oktas egen CA eller din personliga CA. Protokollet som används för att registrera certifikatet på enheterna är SCEP och registreringen måste konfigureras i din enhetshanteringslösning som Jamf Pro, VMWare Workspace One eller Microsoft Intune/MEM. Dessa är de för närvarande officiellt stödda plattformarna, även om andra också kommer att fungera.

Konfigurera mobila enheter

För att konfigurera mobila enheter kan du hämta den hemliga nyckeln från Okta under Security → Device Integration, och du måste lägga till nyckeln i din mobila enhetsadministration för att registreras på enheterna. MDM kan sedan distribuera Okta Verify med den hanterade appkonfigurationen och den hemliga nyckeln.

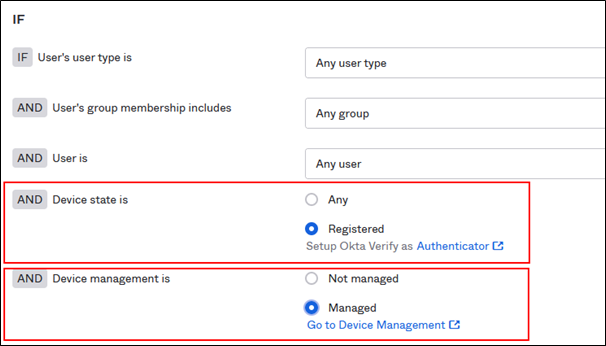

Använda status för enhetsadministration

Enhetshanteringsstatus kan sedan användas i valfri auktoriseringspolicy för att upprätthålla säkerhetsstandarder baserat på om enheten hanteras eller inte:

Auktoriseringspolicy - Enhetsstatus och administration

Auktoriseringspolicy - Enhetsstatus och administration

Du kan till exempel genomdriva ytterligare en multifaktor på ohanterade enheter samtidigt som du tillåter användare på hanterade enheter att passera utan, alternativt neka åtkomst till vissa applikationer för ohanterade enheter helt och hållet.

Ytterligare möjligheter

Integrera din EDR-lösning

Okta kan också integreras med din EDR-lösning (Endpoint Detection and Response). När du ansluter via Okta, kontrollerar Okta enheten för kontext för att fatta åtkomstbeslutet, till exempel administratörsstatusen som tidigare nämnt. Okta kan också samla in ytterligare signaler från EDR-klienten som körs på samma enhet. De lösningar som för närvarande stöds är Crowdstrike och Microsoft Windows Security Center. Stöd till fler leverantörer planeras i framtiden.

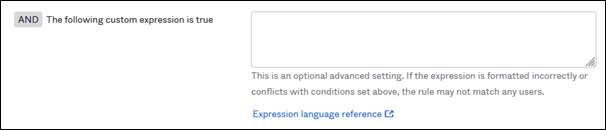

Uttrycksspråk för enheter

Det kraftfulla Okta Expression-språket har nu förbättrats och kan användas i autentiseringspolicyer för att ytterligare bestämma autentiseringskontexten:

Använd språket Okta Expression i behörighetspolicyer

Använd språket Okta Expression i behörighetspolicyer

https://developer.okta.com/docs/reference/okta-expression-language-in-identity-engine/